与我们合作

我们专注:网站策划设计、网络舆论监控、网站优化及网站营销、品牌策略与设计

主营业务:网站建设、移动端微信小程序开发、APP开发、网络运营、云产品·运维解决方案

有一个品牌项目想和我们谈谈吗?

您可以填写右边的表格,让我们了解您的项目需求,这是一个良好的开始,我们将会尽快与您取得联系。当然也欢迎您给我们写信或是打电话,让我们听到您的声音

您也可通过下列途径与我们取得联系:

地 址: 上海市长宁区华宁国际7L

电 话: 400-825-2717(咨询专线)

电 话: 13054973230(售后客户服务)

网 址: http://www.56gw.net

传 真: 021-61488448

邮 箱: admin@wumujituan.com

快速提交您的需求 ↓

域名 & 域名邮箱安全指南

发布日期:2024-01-31 浏览次数:34012

本文转自奶爸博客;

最近 「⚠️注意:“域名大盗”出现,小心你们的域名了!」这个事件在国别域名圈引起轩然大波,奶爸也是十分惊诧,这种社工技术只是十年前在各种黑客教程中看到过,没想到现在在身边就发生了。这几天把自己的域名及域名邮箱都检查加固了一下,分享给大家。

首先这个问题发生的原因是有人拿 whois 信息中的邮箱通过仿冒发件人,模仿域名持有人直接通过邮件联系转移或修改持有人信息。我们基于这一点,反向加固我们的域名和邮箱。

域名安全 Checklist

开启 Whois 隐私,支持开启 Whois 隐私的域名可以开启 Whois 隐私,让攻击者无法知道持有人邮箱

开启域名(转移)锁,gTLD 和 newgTLD 一般都支持,有些 ccTLD 需要在你的注册商管理后台查看有没有 lock 选项

避免使用不安全的邮箱,在文章最后说

最后是 经常查看你的 Whois 邮箱,攻击者只能假冒发件人,如果攻击者想要收到邮件,还是需要留自己的邮箱,这样你可能会收到注册商回复给攻击者的邮件,多留意异常邮件

邮箱安全 Checklist

设置 SPF,这是一个 TXT 类型的 DNS 记录,比如你的邮箱是

hi@example.com就添加v=spf1 include:_spf.google.com -all的 TXT 记录到example.com,这个记录的作用是检查发出邮件的服务器是否是你授权的服务器设置 DKIM,这也是一个 TXT 类型的 DNS 记录,这个记录需要你的邮件服务提供商提供给你,主机名是

[selector]._domainkey.example.com请自行搜索比如「飞书邮箱 dkim」自行配置,这个作用是发信服务商会对发出的邮件进行签名,接收方会根据selector查询公钥验证签名设置 DMARC,这也是一个 TXT 类型的 DNS 记录,这个记录可以自行配置,主机名是

_dmarc.example.com记录值是v=DMARC1; p=reject; rua=mailto:你的接收dmarc报告的邮箱; pct=100; adkim=s; aspf=s这里的p=reject的意思是遵循 DMARC 规则的邮局系统在发现 SPF、DKIM 校验不通过时会直接拒收,不会出现在用户收件箱。而其他选项均会被用户看到。你可以通过

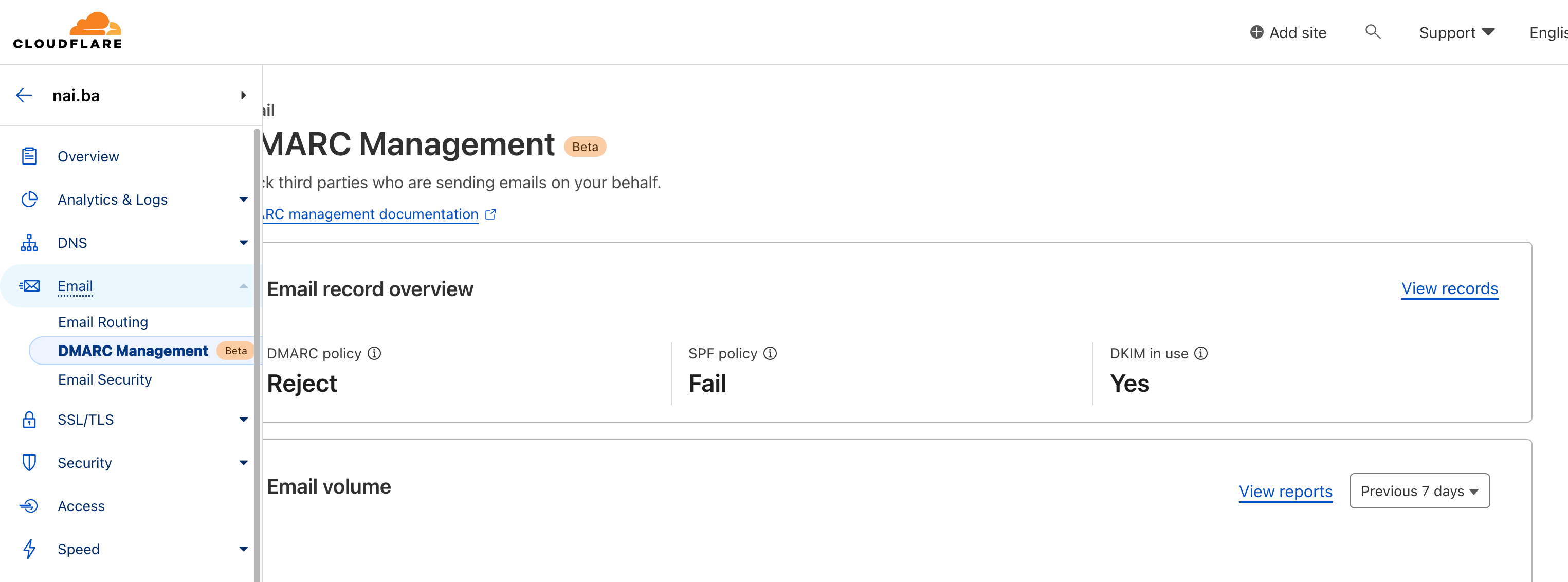

dig TXT _dmarc.qq.com查看任意邮件服务商的 DMARC 策略如果你配置了 DMARC 你可能会频繁收到 DMARC 相关的报告,你可以选择使用 Cloudflare 提供的 DMARC 管理服务 可视化的处理这些报告,配置很简单,Cloudflare 的管理后台 Email 菜单下启用一下即可,具体查看文档

不安全邮箱

如果不完全遵守DMARC规范会出现什么问题?我给自己的 QQ 邮箱发了两封邮件测试,下面一封是通过自己的域名邮箱发出,第二封是使用 https://emkei.cz仿冒发件人发出

这两封邮件不仔细看的话根本没有差异,的差异是仿冒的邮件只有一个国内产品随处可见的这种提醒,我一般是忽略的,真的太不安全了,内容发件人收件人完全一样,邮件在收件箱并不在垃圾箱,除了这个「横幅」只能看原始邮件发现问题。

可想而知如果域名管理方使用这种邮箱必然会被社工成功。